目录

神经网络和安全结合

摘要

引言

理论基础

技术实现与创新点

实验验证

结论与展望

一种基于神经网络的智能攻击检测与防御系统

一、系统概述

二、主要功能

三、技术特点

四、应用前景

构建攻击行为预测模型

一、构建攻击行为预测模型的步骤

1. 数据收集

2. 数据预处理

3. 模型训练

4. 模型评估

5. 实际应用

二、举例说明

1. 数据收集

2. 数据预处理

3. 模型训练

4. 模型评估

5. 实际应用

神经网络和安全结合

“神经网络在增强系统安全中的创新应用与策略”

摘要

本文旨在探讨神经网络技术在增强系统安全方面的创新应用,提出了一系列基于神经网络的安全增强策略。通过理论分析、技术实现及实验验证,本文展示了神经网络在网络攻击防御、隐私保护、安全认证及恶意软件检测等领域的显著效果。

引言

- 背景介绍:简述当前网络安全面临的严峻挑战,如新兴攻击手段的不断涌现、传统安全防御手段的局限性等。

- 研究动机:阐述将神经网络引入安全领域的必要性和优势,指出其强大的数据处理能力、自适应性和学习潜力。

- 研究目标:明确本文旨在提出的创新点,包括基于神经网络的新型安全防御机制、隐私保护策略及安全认证方法等。

理论基础

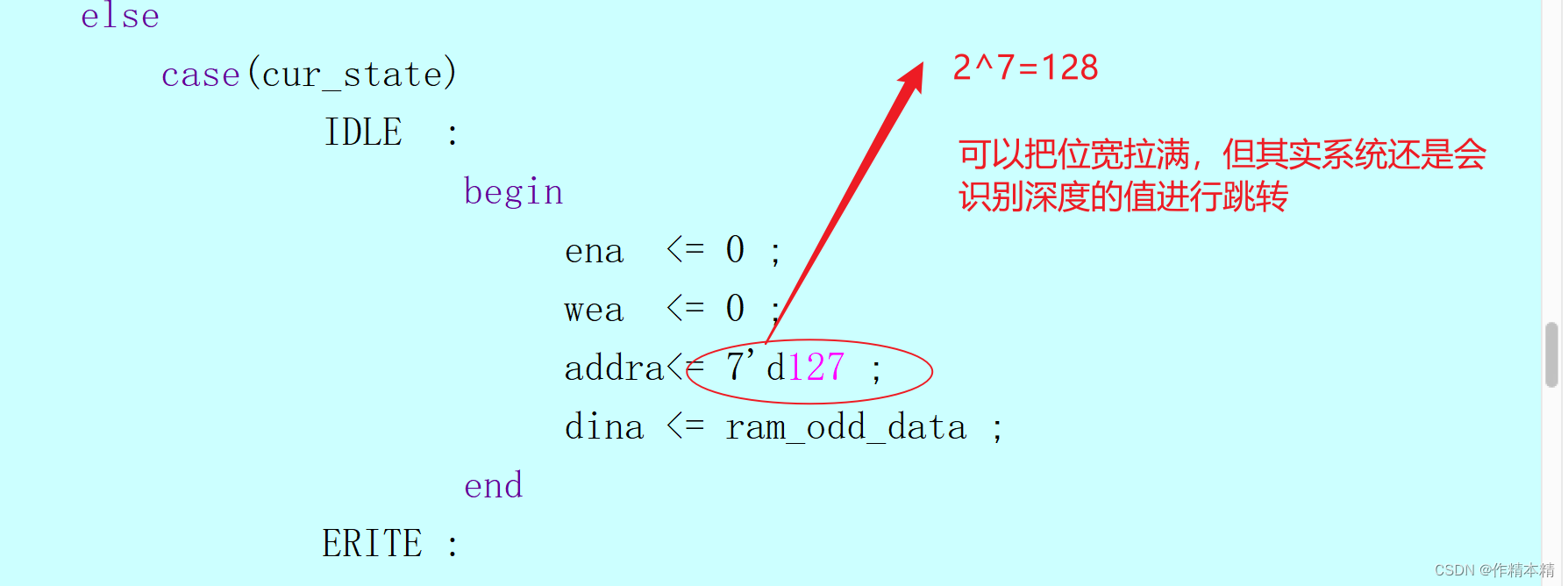

- 神经网络基础:回顾神经网络的基本原理、结构(如输入层、隐藏层、输出层)及常见类型(如前馈神经网络、卷积神经网络、循环神经网络等)。

- 安全领域基础知识:介绍网络安全的基本概念、常见攻击类型(如DDoS攻击、SQL注入、